La société de sécurité Zimperium a publié un nouveau rapport concernant le logiciel malveillant Hook, qui était auparavant déguisé en chevaux de Troie bancaires et en applications mobiles malveillantes. Les dernières conclusions révèlent que Hook s’est transformé en un logiciel espion et un rançongiciel hybride, ce qui représente un risque encore plus grand pour les utilisateurs.

Pourquoi la version 3 de Hook est plus dangereuse

La variante mise à jour, c’est-à-dire la version 3 de Hook, ajoute 38 nouvelles commandes d’exécution à distance à son arsenal, faisant passer le total à 107. Les cybercriminels se servent désormais de multiples plateformes pour héberger et distribuer les logiciels malveillants, souvent déguisés en fichiers APK. Parmi celles-ci, on trouve la plateforme GitHub, des sites web de phishing et des canaux Telegram. Il a été signalé que différents chevaux de Troie ont également été découverts sur ces plateformes.

Quel est le mode opératoire du logiciel malveillant ?

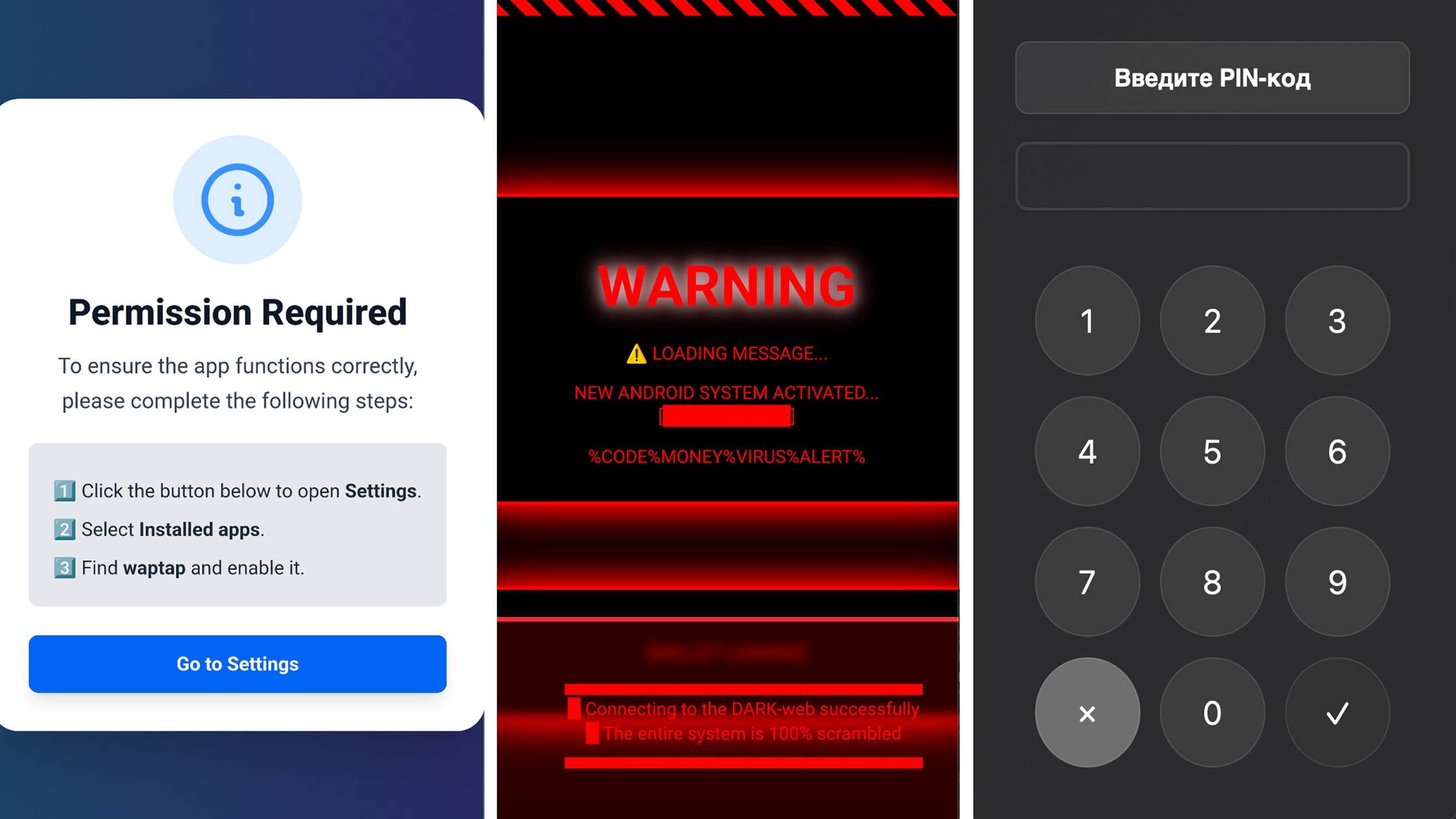

Une fois installé, Hook incite les utilisateurs à accorder des autorisations via le service d’accessibilité d’Android. S’il y parvient, il exécute une série de commandes malveillantes. L’une des plus alarmantes est une attaque de type rançongiciel qui utilise se sert de la peur et du sentiment d’urgence pour pousser les utilisateurs à envoyer des paiements à une adresse de portefeuille spécifique.

D’autres méthodes d’attaque imitent le comportement des logiciels espions. Par exemple, Hook peut déployer une fausse interface de verrouillage d’écran pour récupérer le code PIN ou le schéma de déverrouillage de l’utilisateur. Ces données peuvent ensuite être utilisées pour accéder à des applications et à des informations bancaires.

Le logiciel malveillant ouvre également une page HTML trompeuse qui imite Google Pay dans le but de voler les informations bancaires telles que le nom, le numéro de la carte et le code PIN. Une autre tactique consiste en une superposition NFC, qui encourage les utilisateurs à utiliser la fonction sans contact de cartes compatibles NFC telles que des cartes de transport, des badges ou des cartes de paiement, ce qui peut exposer des données sensibles.

Zimperium prévient que les pirates continuent à faire évoluer le logiciel malveillant en ajoutant de nouveaux codes pour contourner plus efficacement les mesures de sécurité.

Comment se protéger

Cette alerte souligne l’importance d’adopter des habitudes sûres en matière d’installation d’applications. Évitez de télécharger des APK à partir de sources non officielles et, si possible, abstenez-vous d’installer des APK à moins que cela ne soit absolument nécessaire. Vérifiez régulièrement les autorisations des applications et refusez l’accès aux applications suspectes ou trop intrusives.

En cas d’attaque, vous pouvez activer des outils de sécurité intégrés comme la Protection Avancée d’Android, qui est conçu pour empêcher tout accès non autorisé à votre appareil, grâce à des fonctions comme la restriction de l’interface USB, la désactivation des réseaux 2G et le blocage des sites web nuisibles.

Google a renforcé les défenses d’Android en désactivant l’installation des APK par défaut et en exigeant l’authentification des développeurs d’applications. L’entreprise prévoit d’étendre la vérification des applications tierces dans les mois à venir.

Quelles mesures prenez-vous pour assurer la sécurité de votre appareil Android ? Installez-vous des fichiers APK et, si c’est le cas, comment vérifiez-vous leur légitimité ? Partagez vos conseils ci-dessous ; nous aimerions connaître votre approche.