Des chercheurs en sécurité de plusieurs universités américaines ont présenté en détail une nouvelle menace dans un livre blanc. Celle-ci utilise la technologie de vol de pixels et est actuellement connue sous le nom de « pixnapping ». Ce qui est encore plus inquiétant, c’est que cette technique ne nécessite aucune modification des niveaux d’autorisation, ce qui en fait l’un des types de logiciels malveillants les plus dangereux identifiés à ce jour.

Une application qui lit les pixels de votre écran

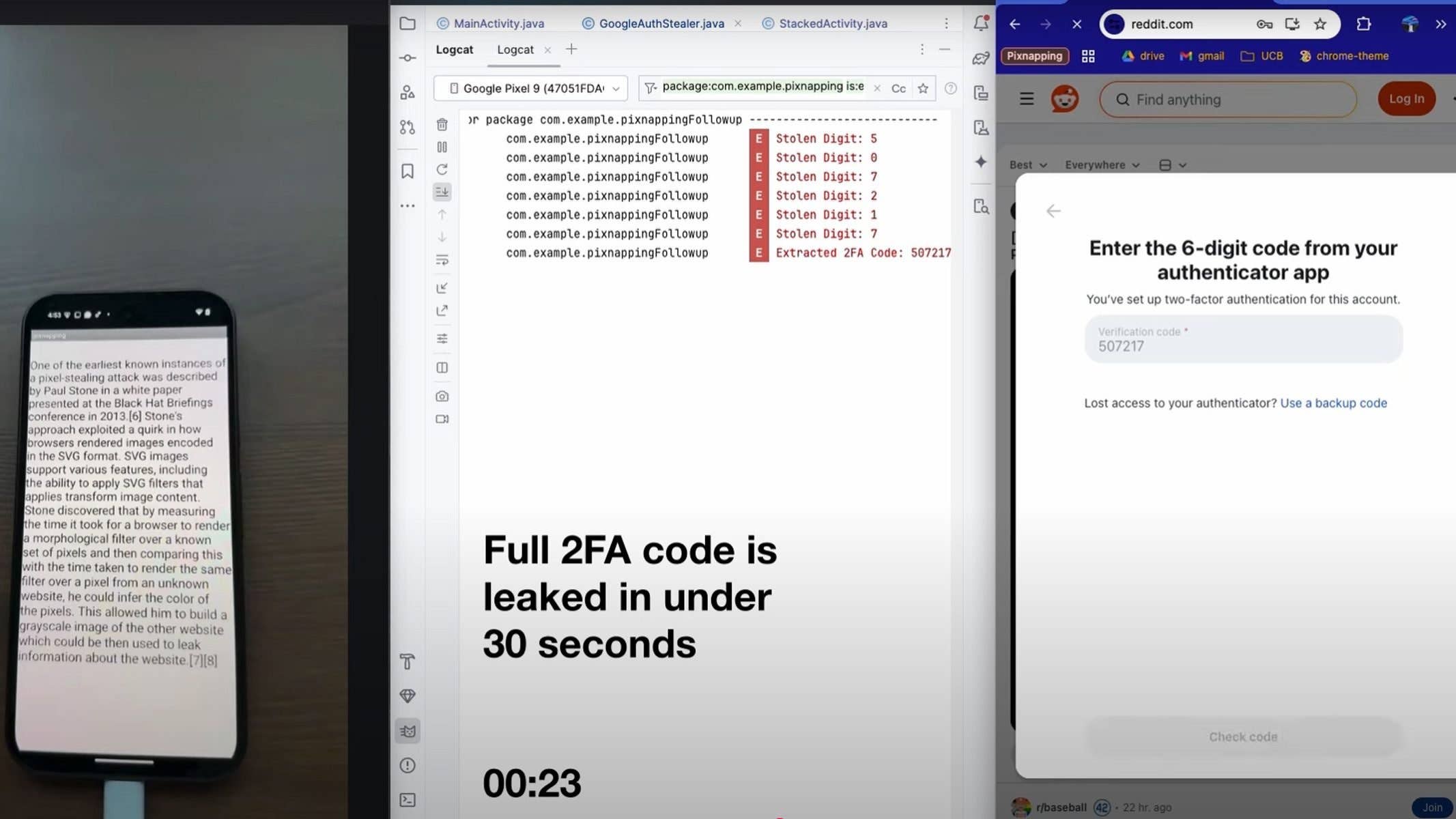

Il s’agit d’une application malveillante qui cible les appareils Android, notamment les smartphones Google Pixel et Samsung Galaxy. Son principe est simple : elle lit chaque pixel de l’écran grâce à des captures d’écran répétées effectuées en arrière-plan, puis en réassemblant les données dans un format lisible. Cette technique peut être utilisée pour capturer des messages comportant des données sensibles, des mots de passe et des codes d’authentification à deux facteurs provenant d’applications telles que Google Authenticator.

L’équipe de recherche a démontré le fonctionnement de l’attaque. Une fois l’application malveillante installée, elle commence à fonctionner silencieusement en arrière-plan. Dans un exemple, l’application a réussi à lire les codes de l’application Authenticator sans que l’utilisateur s’en rende compte.

Ces données volées sont ensuite envoyées à un serveur distant contrôlé par les pirates. De là, ils peuvent accéder à des comptes et effectuer d’autres actions, comme modifier des paramètres ou effectuer des achats dans des applications financières et de vente au détail.

D’autres tests ont montré que l’efficacité du logiciel malveillant varie en fonction de l’appareil. Les nouveaux modèles sont plus résistants, mais pas immunisés. Par exemple, le taux de récupération des codes à deux facteurs était de 53 % sur le Pixel 9, contre 73 % sur le Pixel 6. Le temps nécessaire pour extraire les codes différait également, avec 25,3 secondes sur le Pixel 9 et 14,3 secondes sur le Pixel 6.

Selon le rapport, bien que le partage des données soit généralement limité aux applications et aux sites web, cette faille localisée au sein des API sur Android est exploitée par des logiciels malveillants pour lire et interpréter les données des pixels à l’écran.

Google n’a pas complètement pris en compte la menace

Les chercheurs ont signalé la faille, appelée CVE-2025-48561, à Google en février. L’entreprise a publié un correctif partiel dans la mise à jour de sécurité de septembre, mais ce correctif ne résout pas entièrement la vulnérabilité. Google a déclaré qu’une mise à jour plus complète était prévue.

Dans l’attente d’un correctif permanent, les utilisateurs doivent prendre des mesures pour protéger leurs appareils. Il s’agit notamment de mettre à jour le système d’exploitation et les applications avec les versions les plus récentes. Il est également conseillé d’activer les protections intégrées, d’éviter d’installer des applications tierces provenant de sources inconnues et de vérifier régulièrement les autorisations des applications.

Pour une sécurité renforcée, envisagez d’utiliser l’authentification matérielle à deux facteurs plutôt que de vous fier uniquement aux solutions logicielles des applications tierces.

Quelles mesures recommandez-vous pour protéger les appareils et les données contre ce type d’attaques ? N’hésitez pas à nous faire part de vos suggestions dans la section des commentaires.