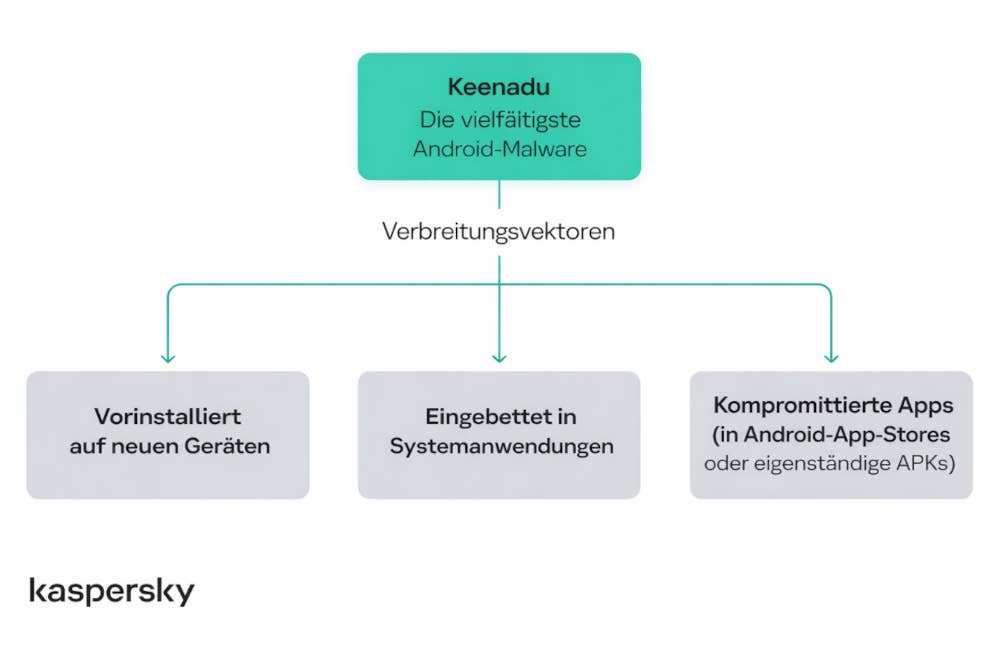

Une simple analyse de Kaspersky montre que le virus Keenadu se propage de plusieurs manières. D’une part, des utilisateurs ont déjà trouvé le malware au sein du firmware de certaines tablettes Android. Cela signifie que les appareils peuvent être infectés dès le déballage. D’autre part, Keenadu a été identifié dans des applications système préinstallées. En outre, les chercheurs ont découvert des applications infectées à l’intérieur même des magasins d’applications, y compris le Google Play Store.

Le malware Keenadu utilise actuellement trois modes de diffusion

Actuellement, les pirates utilisent principalement Keenadu pour effectuer de la fraude publicitaire. Les applications infectées ouvrent des onglets de navigateur invisibles en arrière-plan afin d’afficher des pages Web et de générer des recettes publicitaires. Mais certaines variantes vont nettement plus loin : elles permettent aux pirates de prendre le contrôle total de l’appareil infecté.

La variante s’attaquant au firmware est particulièrement dangereuse. Tout comme la porte dérobée Triada découverte en 2025, Keenadu peut s’ancrer profondément dans le système. Sous cette forme, le malware fonctionne comme une porte dérobée à part entière. Le logiciel peut alors manipuler des applications, installer des applications supplémentaires et octroyer des autorisations d’accès plus conséquentes.

De cette manière, il devient possible de dérober des messages, des photos, des données de localisation ou même des données d’accès bancaires. Il est même possible de surveiller les recherches en mode incognito dans Chrome dans certaines circonstances. Un aspect intéressant à noter cependant : le malware en question ne s’active pas sur un appareil réglé sur un dialecte chinois et utilisant un fuseau horaire chinois.

Un malware trouvé dans les applications système et les applications de maison intelligente

Kaspersky a également trouvé Keenadu dans des applications système, par exemple dans une application de reconnaissance faciale. Dans ce cas, il y a théoriquement un risque que des données biométriques à caractère sensible soient récupérées. De plus, le logiciel malveillant était parfois intégré aux applications de lancement. Par exemple, les applications infectées pour caméras de surveillance connectées ont enregistré un nombre particulièrement élevé de téléchargements sur le Play Store. Plus de 300 000 installations ont été décomptées avant leur suppression du magasin.

La démarche à prendre pour les utilisateurs

Kaspersky conseille d’utiliser une solution de sécurité fiable pour se protéger contre ce type de malware. En outre, les utilisateurs devraient vérifier si des mises à jour du micrologiciel sont disponibles et, en cas de soupçon, effectuer une analyse complète du smartphone ou de la tablette. Les applications système compromises doivent être désactivées et ne plus être utilisées.

L’affaire Keenadu montre une fois de plus que les logiciels malveillants sur Android deviennent de plus en plus sophistiqués. Ceux-ci parviennent même désormais à s’infiltrer profondément dans la chaîne de logistique, ce à quoi aucun acheteur de smartphone ou de tablette ne peut s’attendre. Ainsi, il vaut mieux jouer la carte de la sécurité et contrôler régulièrement ses appareils. Il est également important d’installer rapidement les mises à jour lorsqu’elles sont disponibles.